- 3.74 MB

- 67页

- 1、本文档共5页,可阅读全部内容。

- 2、本文档内容版权归属内容提供方,所产生的收益全部归内容提供方所有。如果您对本文有版权争议,可选择认领,认领后既往收益都归您。

- 3、本文档由用户上传,本站不保证质量和数量令人满意,可能有诸多瑕疵,付费之前,请仔细先通过免费阅读内容等途径辨别内容交易风险。如存在严重挂羊头卖狗肉之情形,可联系本站下载客服投诉处理。

- 文档侵权举报电话:19940600175。

湖南水利水电职业技术学院其它水工建筑物设施的险情抢修63二

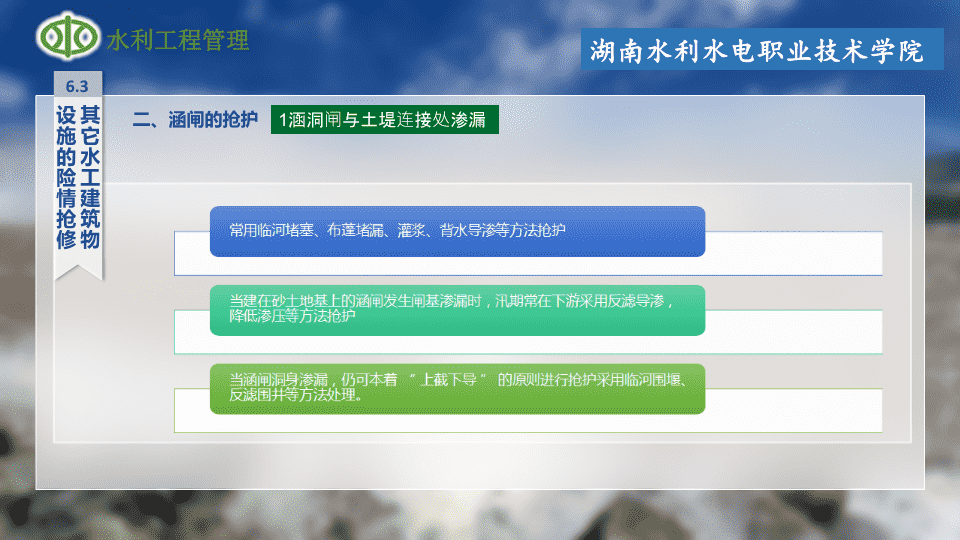

其它水工建筑物设施的险情抢修6.3二、涵闸的抢护1涵洞闸与土堤连接处渗漏

其它水工建筑物设施的险情抢修6.3二、涵闸的抢护2.闸门事故抢险

主要内容弱点检测概述弱点检测技术弱点扫描器的系统结构、原理和分类弱点数据库7

主要内容弱点检测概述弱点检测技术弱点扫描器的系统结构、原理和分类弱点数据库8

弱点检测概述1988年11月,小莫里斯设计蠕虫病毒,成功地攻击了数千台主机。2001年8月,“红色代码”蠕虫病毒利用MicrosoftWeb服务器IIS4.0或5.0中index服务的安全缺陷,攻击目标机器,并通过自动扫描感染方式传播蠕虫,在互联网上大规模泛滥。9

弱点检测概述系统的可靠性、健壮性、抗攻击性强弱,都取决于系统本身是否存在安全弱点。国外在这一方面早就作了研究,现有不少成型产品,如ISS、SATAN、NMAP、NESSUS等。10

主要内容弱点检测概述弱点检测技术弱点扫描器的系统结构、原理和分类弱点数据库11

弱点检测技术基于主机的弱点检测技术基于网络的弱点检测技术12

弱点检测技术基于主机的弱点检测技术基于网络的弱点检测技术13

基于主机的弱点检测技术基于主机的弱点检测技术,通过检查本地系统中各种关键性文件的内容及其他属性,发现因配置不当引入的弱点。这种检测方法需要获得目标系统的各种配置信息、文件内容等,必须具有系统的访问权限。因而基于主机的弱点检测程序,必须与被检测系统在同一台主机上,并且只能进行单机检测。14

弱点检测技术基于主机的弱点检测技术基于网络的弱点检测技术15

基于网络的弱点检测技术基于网络的弱点检测技术,通过检测目标的网络服务的访问或连接发现系统弱点。既可以检测本地的网络服务,又可以检测远程主机提供的网络服务,因此可以对整个局域网上的所有主机进行检测。由于没有目标系统的访问权限,网络弱点检测也有其自身的缺陷,既它只能获得有限的信息,主要是各种网络服务中的弱点,如Telnet、FTP、WWW服务等。16

主要内容弱点检测概述弱点检测技术弱点扫描器的系统结构、原理和分类弱点数据库17

弱点扫描器的系统结构、

原理和分类弱点扫描器主机弱点扫描器实例网络弱点扫描器实例18

弱点扫描器弱点扫描器是一种自动检测远程或本地主机安全性弱点的程序,通过弱点扫描器,可以自动发现系统的安全弱点。扫描器有如下两种类型:主机系统扫描器网络扫描器19

弱点扫描器弱点扫描器的工作流程图检测目标输入检测程序引擎检测报告加载检测规则20

主机弱点扫描器实例主机系统扫描器,通过扫描查找本地的安全漏洞,这些经常是错误的文件权限配置和默认帐号。典型的主机系统扫描器是COPS(ComputerOracleandPasswordSystem),用来检查UNIX系统的常见安全配置问题和系统缺陷。Tiger也是一个基于Shell语言脚本的弱点检测程序,主要用于UNIX系统的漏洞检查。21

网络弱点扫描器实例网络弱点扫描器SAINTNESSUSNMAP22

网络弱点扫描器实例网络弱点扫描器SAINTNESSUSNMAP23

网络弱点扫描器网络弱点扫描器,通过检查可用的端口号和网络服务,查找网络系统中的安全缺陷。SATAN(SystemAdministrator‘sToolforAnalyzingNetworks)是一个著名的网络扫描器,它可以用来发现以下漏洞:文件传输协议漏洞网络文件系统漏洞网络信息服务口令漏洞24

网络弱点扫描器远程Shell访问漏洞Sendmail漏洞普通文件传输协议漏洞X服务器安全和访问控制漏洞SAINT、ISS、NESSUS、NMAP等也是有名的网络扫描器。25

网络弱点扫描器实例网络弱点扫描器SAINTNESSUSNMAP26

SAINTSAINT(SecurityAdministrator’sIntegratedNetworkTool)是一个基于SATAN的安全评估工具。其特点包括:透过防火墙扫描、随CERT&CIAC公告牌不断升级的安全检测、4种不同的安全等级(红、黄、褐、绿)和一个特点鲜明的HTML界面。27

网络弱点扫描器实例网络弱点扫描器SAINTNESSUSNMAP28

NessusNessus是典型的网络扫描器,由客户端和服务端两部分组成,支持即插即用的弱点检测脚本。它是一套免费、功能强大、结构完整、时时更新且相当容易使用的安全弱点扫描软件。Nessus的使用模式如图:29

Nessus漏洞检查客户程序漏洞检查服务程序被检查网络30

NessusNessus这套软件的发行目的,是帮助系统管理者搜寻网络系统中存在的弱点。Nessus软件提供图形化操作界面,使用方便。31

网络弱点扫描器实例网络弱点扫描器SAINTNESSUSNMAP32

NMAPNMAPNMAP的常见使用方法33

NMAPNMAPNMAP的常见使用方法34

NMAPNmap是一个流行的端口扫描工具它集成TCPConnect()、TCPSYN、NULL、ICMP、UDP、OS识别等多种扫描技术它提供命令行和图形界面它可以运行在UNIX和Windows平台上35

NMAPNMAPNMAP的常见使用方法36

nmap的常见使用方法Ping扫描通过nmap扫描整个网络寻找目标,确定目标机是否处于连通状态。缺省情况下,nmap给每个扫描到的主机发送一个ICMPecho和一个TCPACK,主机对任何一种包的响应都会被nmap得到,扫描速度非常快,在很短的时间内可以扫描一个很大的网络。37

nmap的常见使用方法端口扫描通常情况下,当nmap的使用者确定了网络上运行的主机处于连通状态时,下一步的工作是进行端口扫描,端口扫描使用-sT参数,如nmap–sT192.168.0.1。通过端口扫描,可以发现目标目前打开的服务和端口,nmap还支持不同类别的端口扫描:TCPconnect(),TCPSYN,StealthFIN,XmasTree,Null和UDP等。38

nmap的常见使用方法UDP扫描攻击者为寻找UDP漏洞,比如rpc漏洞或BackOrifice,必须查出哪些端口在监听,因此需要进行UDP扫描,判断哪些端口对UDP是开放的。39

nmap的常见使用方法操作系统识别一种常见的方法是,通过TCP/IP上的指纹识别操作系统,带有“-O”的选项决定远程操作系统的类型。可以和一个端口扫描结合使用,但不能和ping扫描结合使用。40

主要内容弱点检测概述弱点检测技术弱点扫描器的系统结构、原理和分类弱点数据库41

弱点数据库弱点数据库四类弱点数据库的特性42

弱点数据库弱点数据库四类弱点数据库的特性43

弱点数据库从以上的分析可知,无论是攻击者还是防御者,建立弱点数据库都是十分必要的。攻击者利用弱点数据库,可以更有效地实施攻击。防御者利用弱点数据库,可以及时补漏,堵塞攻击者的攻击途径。44

弱点数据库弱点数据库按用途可分成:弱点扫描入侵检测入侵事件通报数据管理攻击模式所有的攻击资料45

弱点数据库弱点数据库四类弱点数据库的特性46

四类弱点数据库的特性弱点扫描入侵检测入侵事件通报数据管理攻击模式所有的攻击资料47

四类弱点数据库的特性弱点扫描入侵检测入侵事件通报数据管理攻击模式所有的攻击资料48

弱点扫描弱点扫描数据库全面搜索主机系统、网络系统、关键设备和关键服务的安全弱点,并描述造成安全漏洞的原因。Nessus是典型的用于弱点扫描的弱点数据库。49

四类弱点数据库的特性弱点扫描入侵检测入侵事件通报数据管理攻击模式所有的攻击资料50

入侵检测入侵检测弱点数据库描述入侵事件的特征,使基于误用的入侵检测系统(IDS)可以检测出入侵行为,例如,入侵行为的Signature,Features或pattern等。ArachNIDS是典型的用于入侵检测的弱点数据库。ArachNIDS的全名为AdancedReferenceArchiveofCurrentHenuristicsforNetworkIntrusionDetectionSystems。51

入侵检测ArachNIDS与SnortIDS有密切关系,它详细介绍了SnortIDS检测入侵行为的特征。可以说ArachNIDS是专门为SnortIDS设计的知识库。ArachNIDS提供了非常灵活的查询接口,使用者可以任意组合关键词进行查询。52

入侵检测ArachNIDS与一般数据库最大的区别在于,ArachNIDS提供了一些非常细节的资料,例如,弱点踪迹、攻击特征以及造成SnortIDS误报警的原因等。53

四类弱点数据库的特性弱点扫描入侵检测入侵事件通报数据管理攻击模式所有的攻击资料54

入侵事件通报数据管理这类弱点数据库提供入侵事件的基本资料,令使用者能立即掌握入侵事件的概况,知道应当如何应急响应。这类弱点数据库主要描述入侵事件的起因、影响、防御的方法。用于入侵事件通报的弱点数据库。55

入侵事件通报数据管理CERTAdvisory是由CERTCoordinationCenter制作的。这种数据库,主要目的是提供入侵事件反应与处理(IncidentResponse)的信息。这种数据库主要描述入侵事件的起因、影响、防御的方法、系统安全性的提升方法以及万一被攻击之后如何存活(Survival)的方法。56

入侵事件通报数据管理SecurityFocusVulnerabilityDatabase。SecurityFocus将许多原本零零散散的、与计算机安全相关的讨论结果加以结构化整理,组成一个数据库。值得一提的是,SecurityFocus所提供的资料多,例如,弱点的挖掘利用。57

入侵事件通报数据管理NTBugtraq。NTBugtraq是一个专门讨论WindowsNT以及WindowsNT应用程序安全漏洞的邮件群组(MailingList),由RussCooper负责维护和更新。NTBugtraq按年份和月份列出所有的安全漏洞,方便用户的使用和查询。58

四类弱点数据库的特性弱点扫描入侵检测入侵事件通报数据管理攻击模式所有的攻击资料59

攻击模式所有的攻击资料这类数据库描述进行攻击时所需的信息。但这类数据库在公开的资料中是不存在的,因为没有人愿意公开承认他们制作的数据库是为攻击进行准备的。攻击与防御的界限是不清楚的,例如,Nessus的plug-ins只要稍加修改就可以达到攻击的目的。60

攻击模式所有的攻击资料另外一些网站中存放的所谓检查程序(ExploitCode),实际上是可以实施攻击的程序。Rootshell是一个典型的攻击模式数据库,除包含安全缺陷的最新消息外,还附上和主题相关的入侵技术,教导使用者如何进行攻击。61

内容回顾弱点检测概述弱点检测技术弱点扫描器的系统结构、原理和分类弱点数据库62

渗透性测试对目标系统发起模拟攻击,以便发现系统存在的安全隐患63

测试方式外部非授权测试内部授权测试64

选择测试项目拨号测试扫描监听口令猜解WindowsNT工具非法使用测试Web攻击测试溢出穿透、绕过防火墙逃避入侵检测系统拒绝服务攻击测试……65

测试前的准备明确测试目的了解测试目标网络、系统、应用环境明确测试范围制定测试方案制定故障恢复计划对目标环境作数据备份准备测试结果的记录模版66

测试后的工作对目标网络环境进行改造和优化设置对目标主机进行安全加固再次进行弱点检查67